【已解决】记一次 docker 容器内能 ping 通 ip 但 ping 不通域名问题的排查经过

本文准备发在 v2ex 的但是编辑好了发布时提醒我

第一次见到这个提示…… 是我这两天讨论这个问题有点多?好吧 对不起 那我就发自己博客吧 这时候就发现拥有一个能自由自在不受别人约束的写东西的地方 还是针不戳的

前情提要:https://www.v2ex.com/t/769968

感谢大家关注这个问题,后面楼主还是不喜欢那个 sirpdboy 的固件,问题很多,比如 dockerd 开机无法实现自启。首先启动(/etc/init.d/dockerd start)都是有问题的,改了启动脚本之后启动可以了但是开机自启不会改了了(本人 shell 一般),后面用 pip 安装 docker-compose 总是失败,于是又自己编译安装 python2.7 和 pip2,又遇到 openwrt 下坑爹的 openssl 库的问题。

后面放弃,转战一直用的这个固件。

今天终于发现了问题,并且来说说是怎么解决的

1.

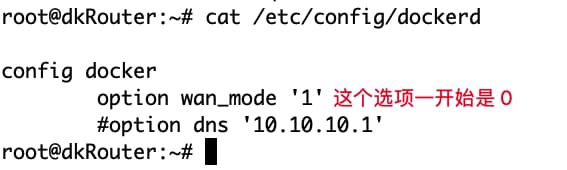

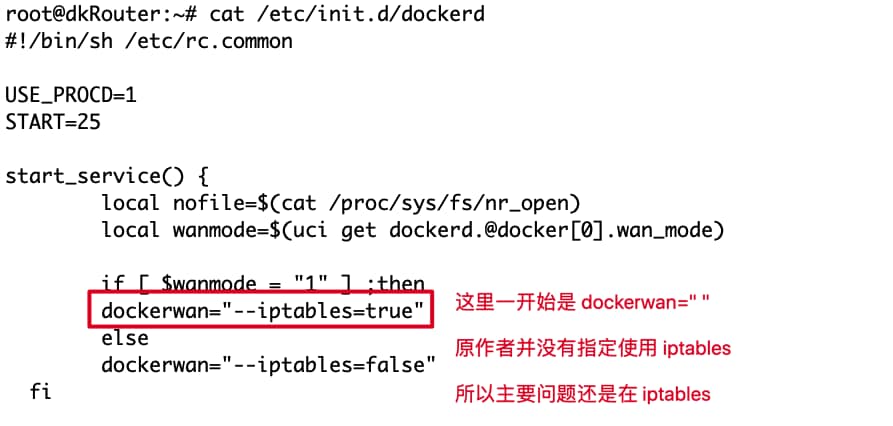

将这个 wan_mode 改为 1

2.

修改 /etc/init.d/dockerd 启动脚本,如果是 1 的时候启动参数设置成 --iptables=true

3.

好家伙,/etc/init.d/dockerd restart 之后 iptables 终于出现了很多条 docker0 的相关的规则。iptables 四表五链这些还需要花时间学习……

可是依然不行,真是挫败感十足啊……

报错依然存在 搜了很多 在这里记录一下

- bad address "baidu.com"

- [resolver] read from DNS server failed, read udp 172.17.0.2:50108->180.76.76.76:53: read: connection refused (启用了dockerd 的 debug 模式观察到的

dockerd --debug) - nslookup: write to '8.8.8.8': Connection refuse

仔细看了 iptables 规则。感觉防火墙这边应该没有问题了,问题还是出在 dns 解析上。前情提要的文章中就提到了楼主在本地使用了 dnsmasq 作为本地局域网 dns 服务器,于是终于发现了问题。

4.

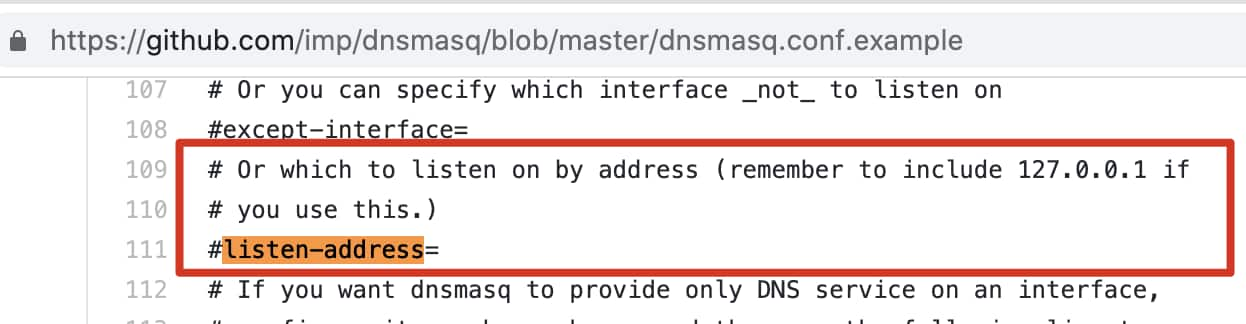

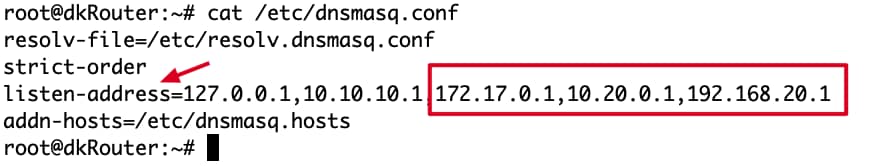

找到 /etc/dnsmasq.conf 的 example ( https://github.com/imp/dnsmasq/blob/master/dnsmasq.conf.example ) 然后对比我本地 我自己配置的。以前我在这篇文章里也提到了 dnsmasq 的一些玩法: https://hellodk.cn/post/124

试图在恩山找到答案,关于docker user-defined network(bridge模式)的 dns 解析问题

搜到了这两篇文章

https://www.right.com.cn/forum/thread-1905062-10-1.html 见141楼

"Docker Arm64 Openwrt-210311 斐讯N1/贝壳云等机器都可用 - 斐讯无线路由器以及其它斐迅网络设备 - 第10页 - 恩山无线论坛 - Powered by Discuz!"https://www.right.com.cn/forum/thread-941106-1-1.html 见3楼

"【原创】docker运行OpenWRT借助vlan实现单臂全功能主路由,支持WiFi 与IPv6 PPPoE - 斐讯无线路由器以及其它斐迅网络设备 - 恩山无线论坛 - Powered by Discuz!"

5.

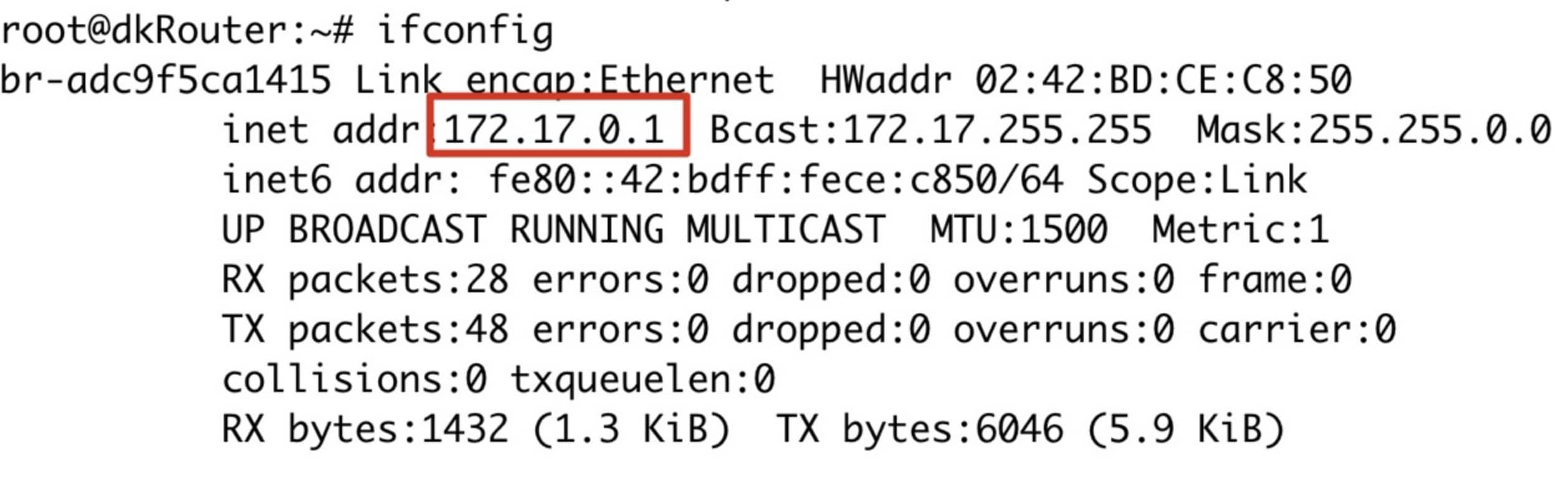

docker 的 network,如果是 bridge 模式,会在宿主机生成一个虚拟网卡,这个虚拟网卡的ip地址也是使用这个network 的容器的默认网关。这个地址应该被添加到 /etc/dnsmasq.conf 的 listen-address 字段中

6.

将docker 的虚拟网卡的ip地址添加到 dnsmasq 的监听列表中然后重启 dnsmasq /etc/init.d/dnsmasq restart

docker 默认的 bridge network,docker daemon 在宿主机上生成的网卡名称是 docker0,而 user-defined network 一般是 br-xxxx 这样的网卡名称

7.

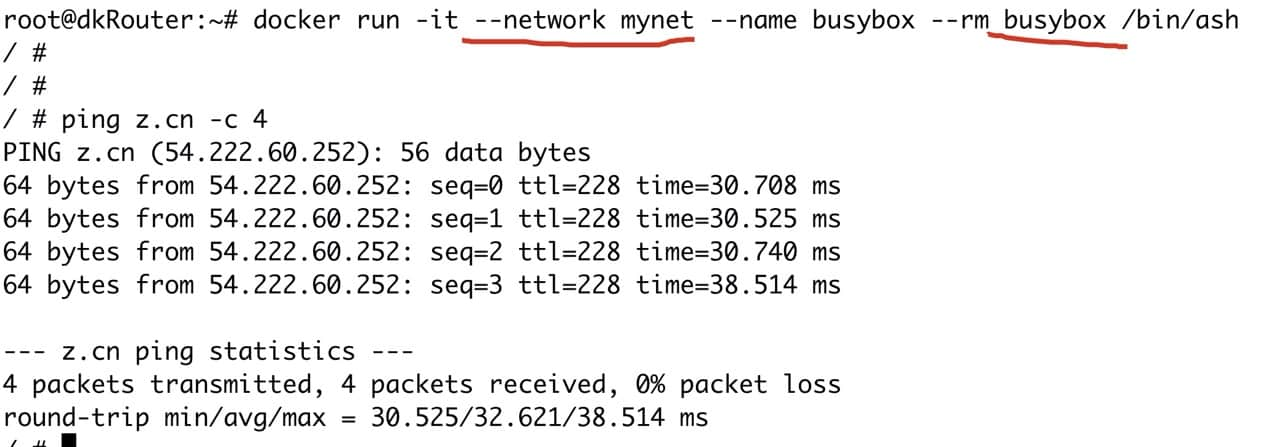

试了busybox alpine 等等镜像,都成功了。容器无论使用的是自建的 bridge 网络还是 docker 默认提供的 bridge 网络,只要把对应的网卡地址添加到 dnsmasq 的监听列表中即可,这下问题终于解决了!

总结:

- dockerd 启动时需要 iptables 为 true 的参数,docker daemon 会自动为防火墙添加上相关规则

- 宿主机的自建 dns 服务(dnsmasq)没有监听来自 docker 的网卡的查询请求,这一点一开始想到了,但的确没有“重视”,一开始就没有往这方面排查…… 吃一堑长一智吧

后记:

- docker 官方建议使用自定义的 基于 bridge 的网络 https://docs.docker.com/network/bridge/

- 恩山那两个帖子提供了关键的“灵感”,但是他那个监听 127.0.0.11 不适用我机器上的环境

- 本帖也是给自己做个备忘录

end.

我恰好也碰到这个问题。但不是所有的OPENWRT镜像有问题,同一作者的不同OPENWRT,有的可以上网有的无法上网。搜索到你的帖子,才知道是域名解析问题,果然PING IP地址没问题,PING域名就有问题。但既然有的OPENWRT可以上,就证明是OPENWRT的问题,直接用恩山的帖子里第141楼的命令,加在OPENWRT的DNSMASQ里,重启就解决。

构建 OpenWrt 镜像时一些预置脚本的问题。

我也是用swag申请证书时遇到了这个问题,来来回回绕了一大圈找问题,就是忽略了dnsmasq监听问题,记得以前调整配置,将监听所有端口取消了,中途有想到可能是这个原因,但没细想,就找别的问题去了。。最后搜到你的笔记,瞬间解决了。。好兄弟,抱一个🤩

所以干脆用 * 监听所有地址就没有这个烦恼了…… 但是又有一点“安全洁癖”

图片都不能显示了。我也遇到一一样的问题,来找解决办法?应该是一个解,可惜图片看不到。

图片能显示的,是以前我用的 GitHub 图床。改成了 fastly 在国内图片应该是能正确加载的。 比如本文中某张图片的地址是

https://fastly.jsdelivr.net/gh/hellodk34/image@main/img/20210413210156.png帮了我的大忙了!这才是真正的好文章!解决了实际问题,感谢!

感到很荣幸,谢谢。